警惕,后门病毒签署有效数字签名驱动对抗防病毒软件

警惕,后门病毒签署有效数字签名驱动对抗防病毒软件

一、背景

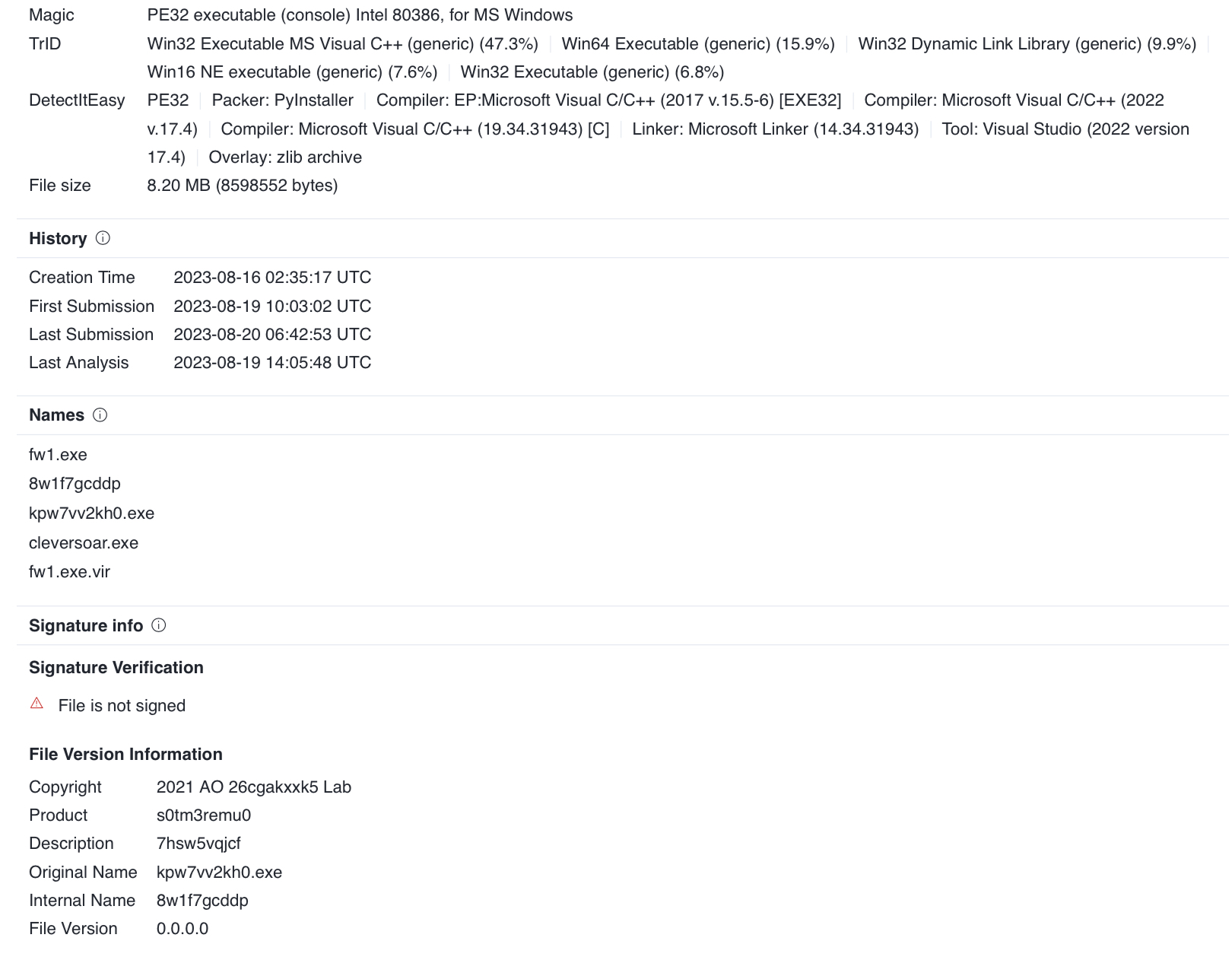

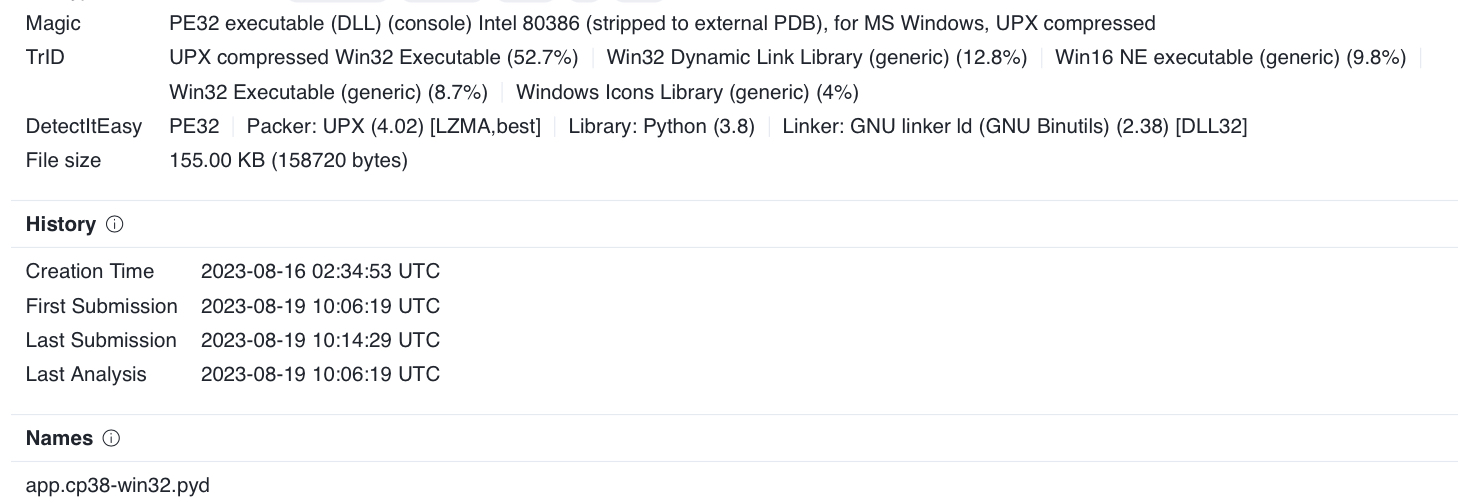

近期捕获到一组后门病毒样本,使用 pyinstaller 打包,如下图所示:

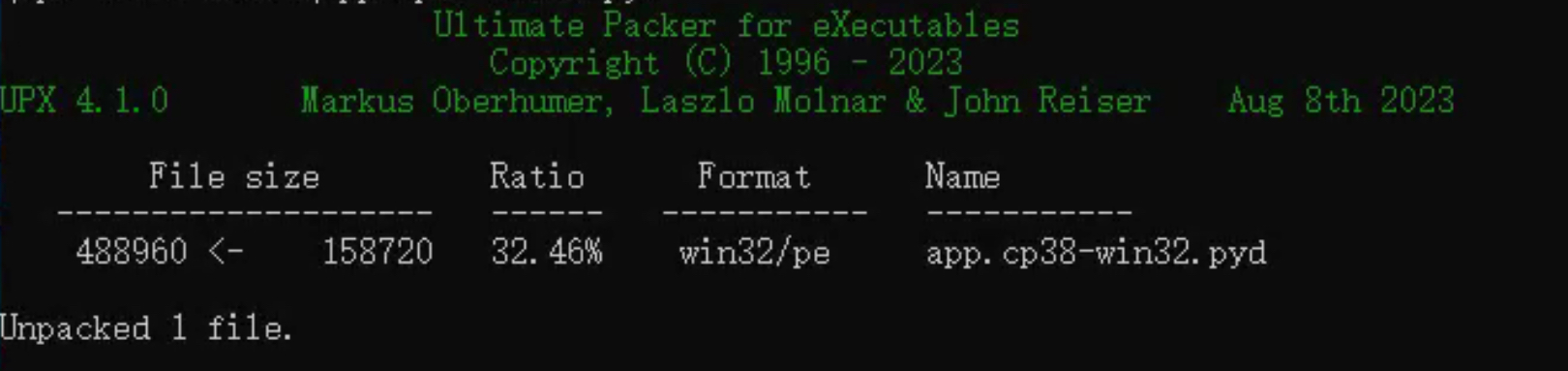

样本使用 pyinstaller 打包,解包后内部核心功能编译成 app.cp38-win32.pyd,使用 UPX 压缩壳打包,如下图所示:

经过分析研判,确认样本与鹰眼威胁情报中心金山毒霸安全团队于 2023 年 8 月 7 日发布的分析报告《黑产团伙利用SEM渠道投放CS远控木马》所属组织同源。

二、详细分析

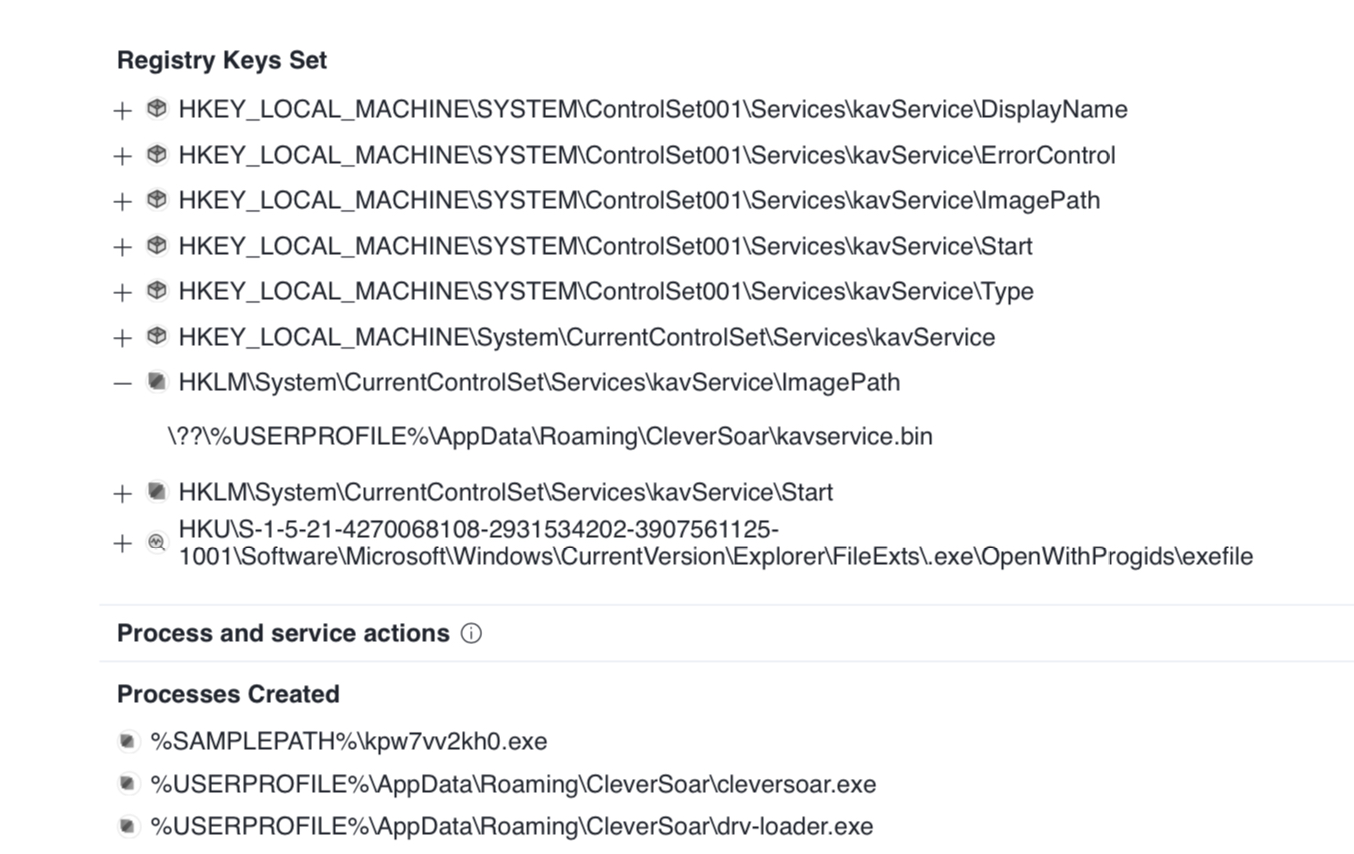

以样本 fw1.exe 为例,我们粗略观察到样本存在以下行为:

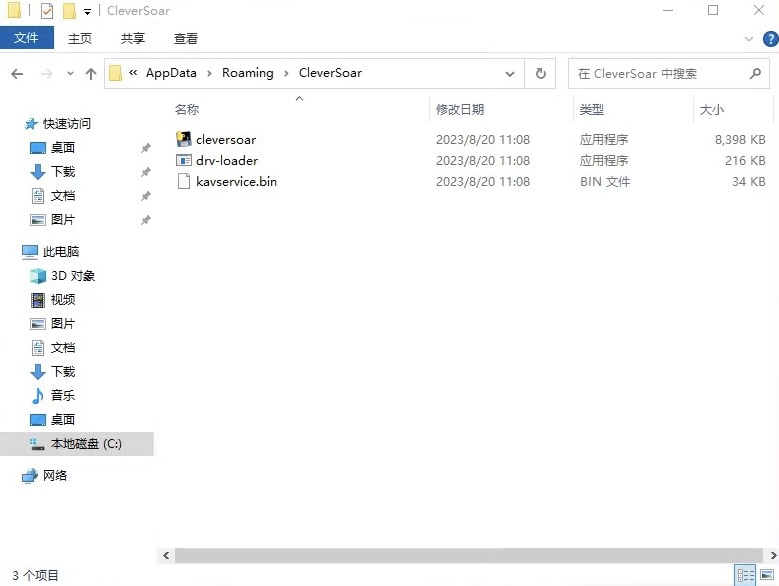

- 将自身复制到 AppData\Roaming\CleverSoar 目录内,并将其命名为 cleversoar.exe

- 在 AppData\Roaming\CleverSoar 目录内释放 drv-loader.exe(驱动加载器) 与 kavservice.bin(驱动程序),由drv-loader.exe加载kavservice.bin

- 样本运行后会对防病毒软件、任务管理器、注册表编辑器进行对抗(强制结束指定进程)

部分行为,如下图所示:

由于本次样本的 app.cp38-win32.pyd 使用标准 UPX 压缩壳打包,而不是先前的 VMProject Themida 等强壳,我们可以对其使用 UPX 官方的脱壳程序进行标准脱壳处理,如下图所示:

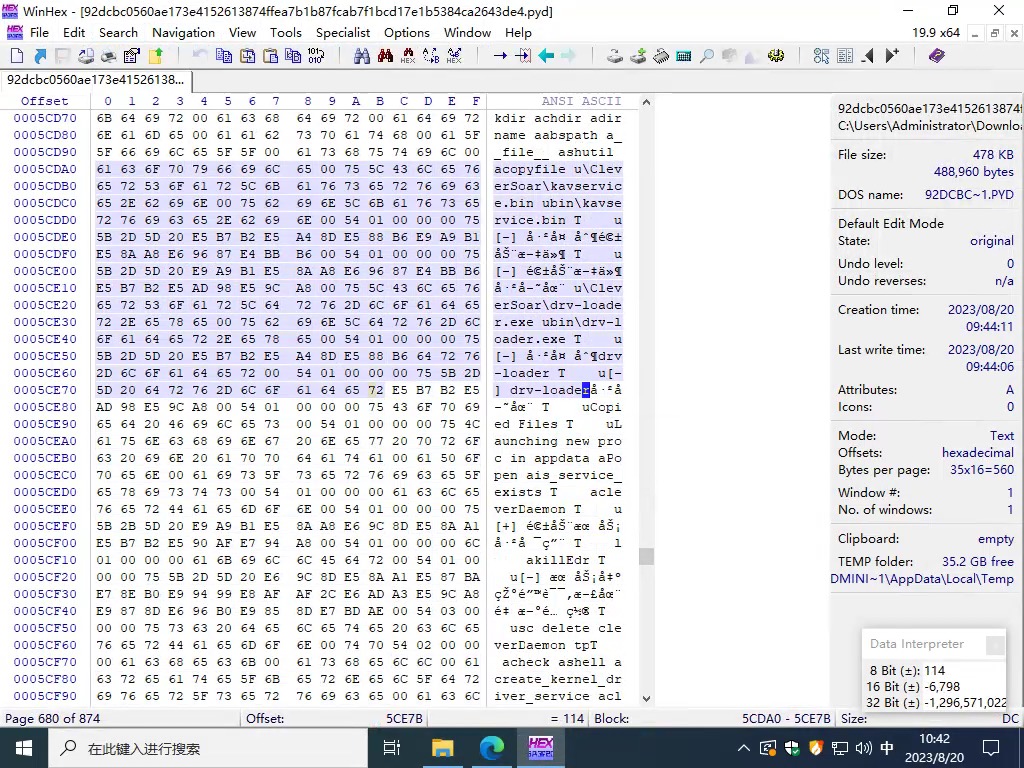

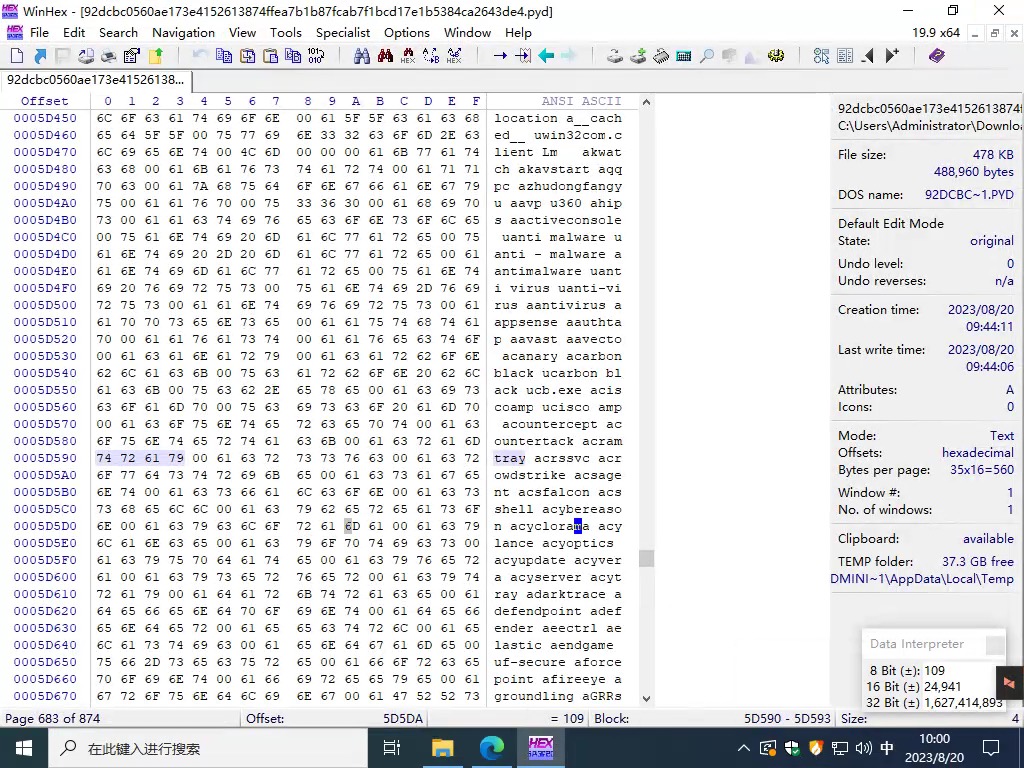

我们将脱壳后的程序使用 WinHex 打开,可以发现样本会先将drv-loader.exe与kavservice.bin复制到同目录下,确认了上述行为,如下图所示:

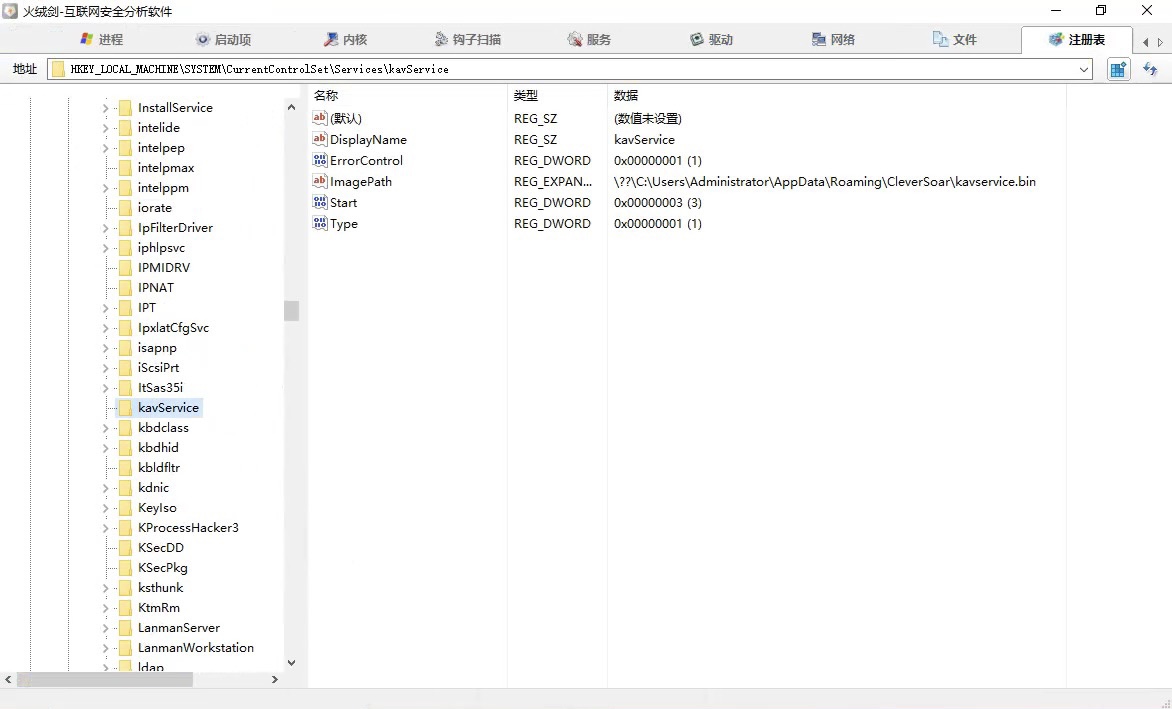

通过单独运行 drv-loader.exe,我们可以发现,drv-loader.exe 执行的行为就是将自身目录+”\kavservice.bin”组成的字符串写入注册表服务/驱动加载项kavService\ImagePath当中实现驱动加载,如下图所示:

如此一来,样本将drv-loader.exe与kavservice.bin复制到同目录下,也就不难理解了。

通过查看驱动文件 kavservice.bin 的签名,确认其具有有效数字签名:”CleverSoar Electronic Technology Co., Ltd.”,与鹰眼威胁情报中心金山毒霸安全团队发现样本的有效数字签名一致,如下图所示:

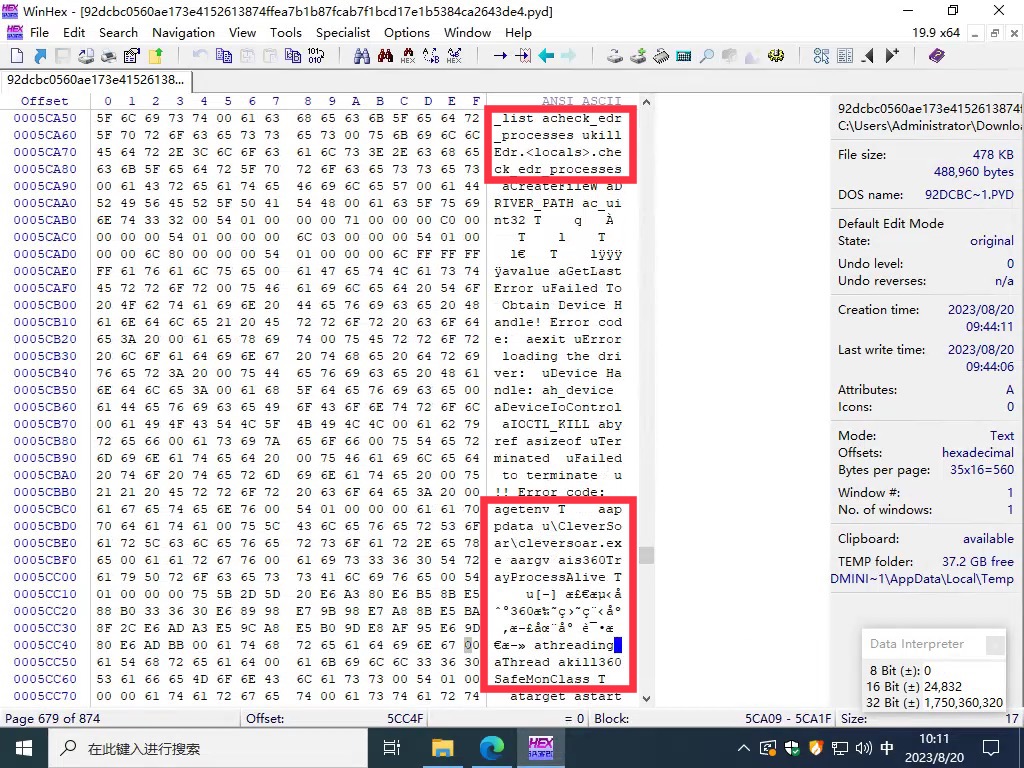

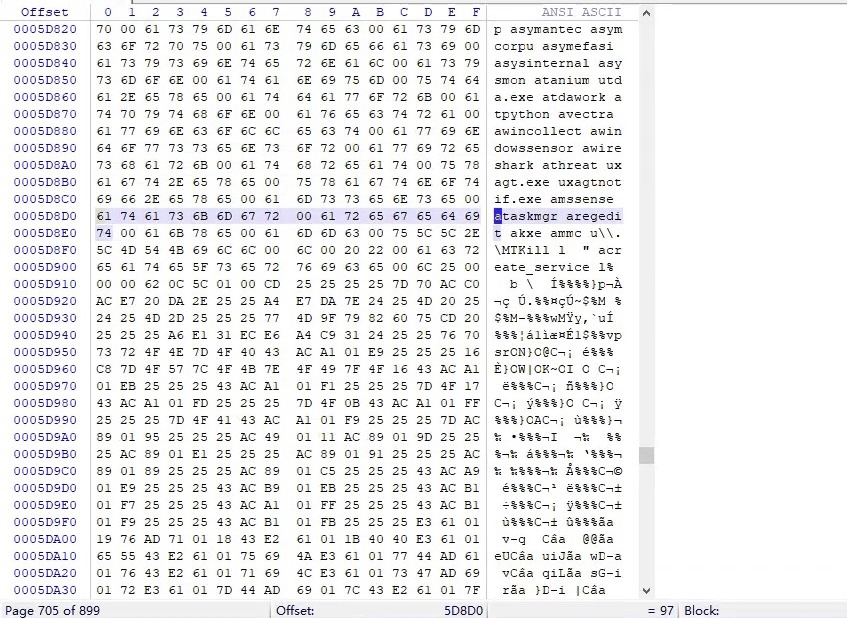

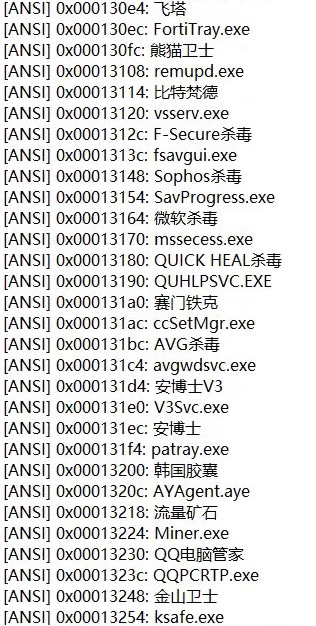

继续查看 WinHex,可以发现多个“killEdr” “check_edr_processes” “is360TrayProcessAlive” “kill360SafeMonClass”等字符串,如下图所示:

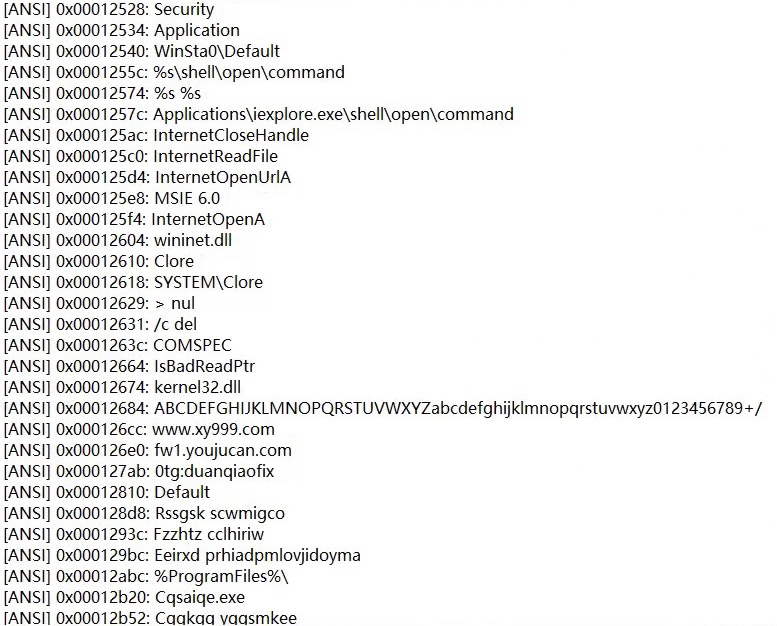

往下翻之后能看到样本针对的防病毒软件的一些信息,包含“qqpc” “zhudongfangyu” “avp”(卡巴斯基) “360” “hips” “anti malware” “anti - malware” “antimalware” “anti virus” “anti-virus” “avast” “tray” “crowdstrike” “defender” 等多种防病毒软件相关字符串,如下图所示:

继续往下翻之后,还能够看到样本针对任务管理器、注册表编辑器,如下图所示:

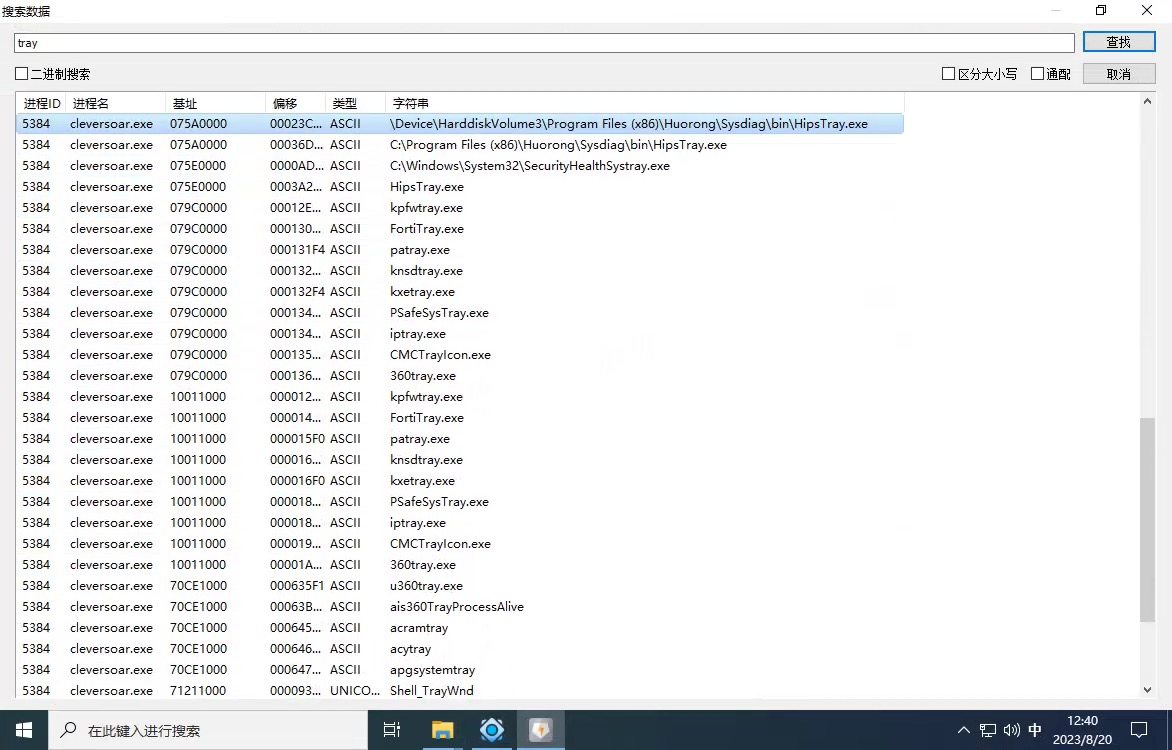

我们将样本动态运行后搜索内存数据,以关键字“tray”和“avast”为例,又可以发现样本针对的防病毒软件进程的一些信息,如下图所示:

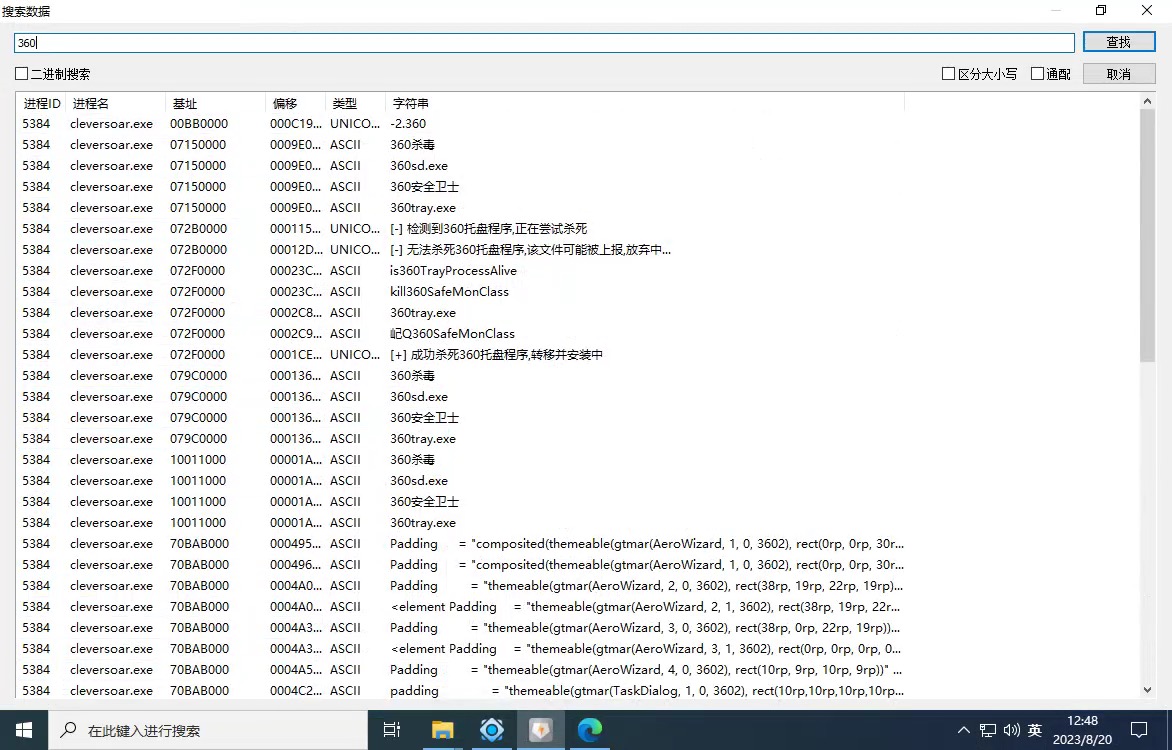

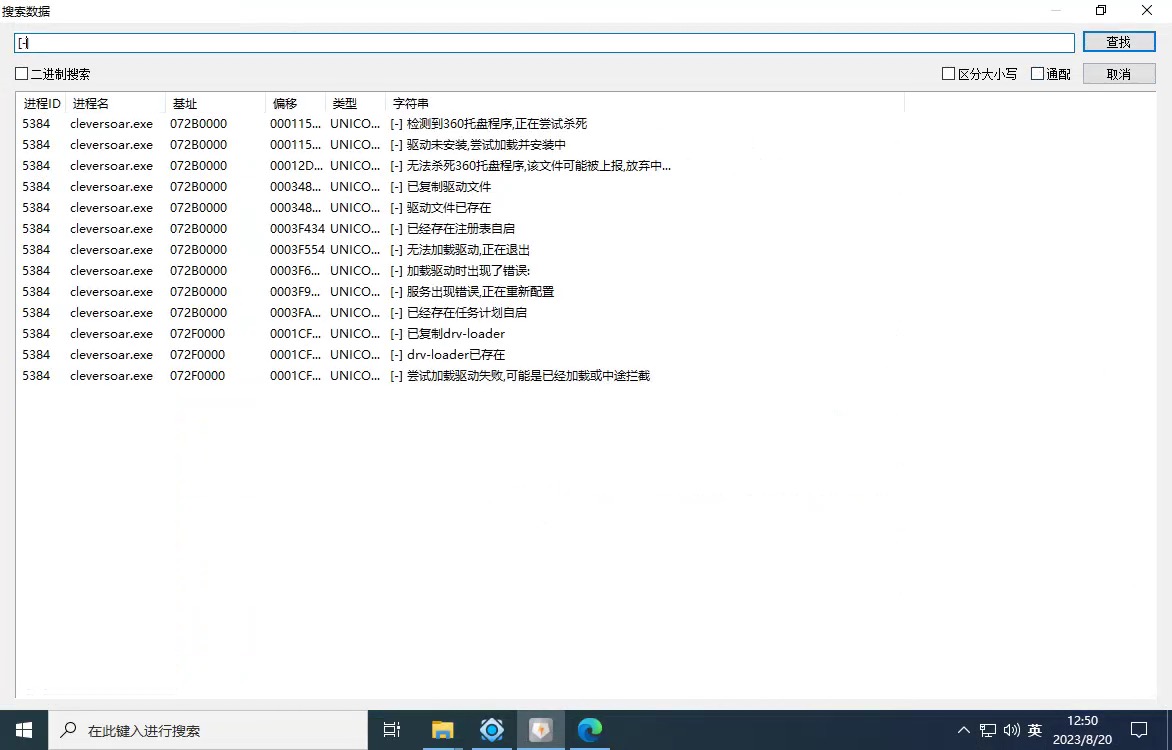

有趣的是,当搜索关键字“360”后,样本出现了“[-] 检测到360托盘程序,正在尝试杀死” “[-] 无法杀死360托盘程序,该文件可能被上报,放弃中…” “[+] 成功杀死360托盘程序,转移并安装中” 等字符串,如下图所示:

于是根据通过 “[-]” “[+]” 分别作为搜索字符串,又得到了以下结果:

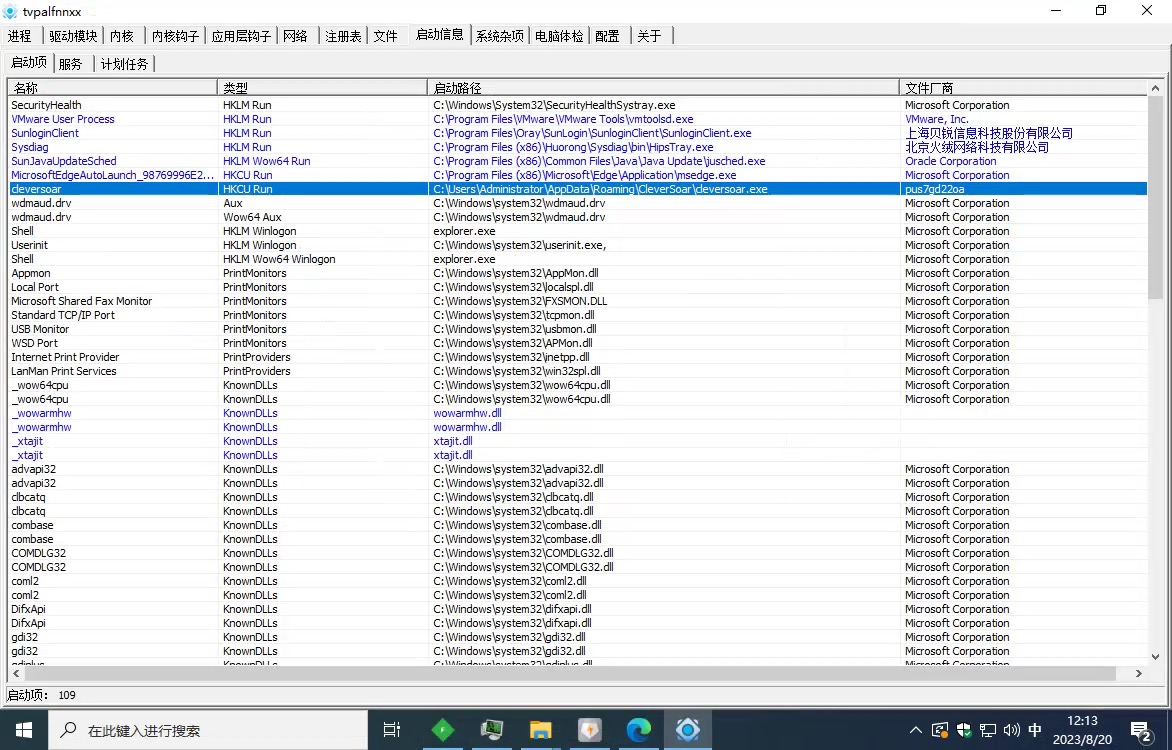

同时我们发现样本会在注册表HKCU Run项内添加自启动项,并且样本启动后便会第一时间加载驱动并阻止特定进程启动,如下图所示:

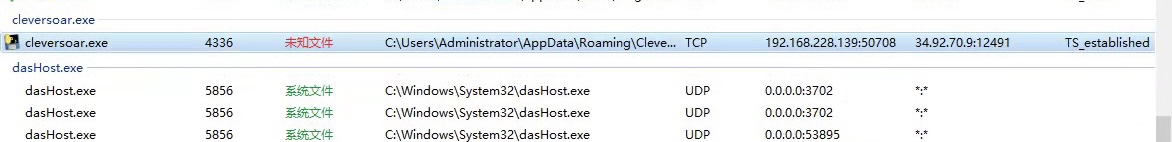

我们又发现样本启动后存在尝试外链行为,如下图所示:

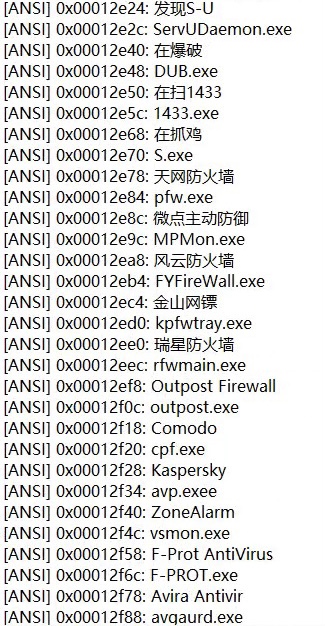

于是对样本部分内存模块数据进行提取,在提取的两份字符串和dump中,均发现了检测ServUDaemon.exe、检测防病毒软件与防火墙、疑似剪切板记录、疑似获取 QQ 号、疑似键盘记录、连接C2(fw1[.]youjucan[.]com,该C2与鹰眼威胁情报中心金山毒霸安全团队分析的样本同属 *[.]youjucan[.]com 下),并发现了 “发现S-U” “在爆破” “在扫1433” “在抓鸡” 等字符串,符合后门病毒特征,部分字符串如下图所示:

三、可能的同源性

以鹰眼威胁情报中心金山毒霸安全团队于 2023 年 8 月 7 日分析的样本为例,C2 为 xy1[.]youjucan[.]com,通过威胁情报平台的查询可以发现 2023 年 8 月 8 日该域名的解析指向 IP 143.92.53.167

同为 *[.]youjucan[.]com 的 sbdx2[.]youjucan[.]com 在 2023 年 8 月 14 日的解析指向 IP 38.55.185.94

对 IP 38.55.185.94 进行威胁情报查询,发现一个样本的pdb路径为“C:\Users\谷堕\Desktop\2022远程管理gfi\cangku\WinOsClientProject\Release-exe\上线模块.pdb”;另一个通信样本的pdb路径为“D:\劫持文件\shellcode过火绒测试\Release\shellcode过火绒测试.pdb”

同时对 IP 143.92.53.167 进行威胁情报查询后,发现多个 CobaltStrike 木马与其通信外,也发现了多个使用 pyinstaller 的恶意软件与其通信

四、Ioc

本文分析样本 (SHA-256):

fw1.exe d6dd58ef702737a3311ea62e11360072a1b5fa160d155f18392ae7d40a6f9848

drv-loader.exe ec9bcdd47b193031b4f1c7cc7365dd1bbc2ee96054f87e1d19d836d37970e076

kavservice.bin e055fdfb914e3da936eb7745acb665f50346df9abac597cf43d487262a6a12d5

app.cp38-win32.pyd 92dcbc0560ae173e4152613874ffea7b1b87fcab7f1bcd17e1b5384ca2643de4

与本文同批次行为相同样本 (SHA-256):

0b5c981a40e4ab59eb387570c2833934bbf4946b7a7c423bb311ce636c983f92

646a58e0047eedce5712a03e9509a41469f77053e2f85b97f0c7ada51af4b0f6

9850b0e361c9fe6ce302cc49bec17953f3a2a47d5051bfad294e56491382899a

b2eed5c10ba1adf77e246517de0b639b4fbf9c8e82e6dd99a7165dffe0fe28e1

e757ea36cd65ab057e8f5aed78f1894a139168b8e831be2679c39745c579529b